SUPREMA

- Actualités

- Derniers communiqués de presse de Suprema

A medida que las empresas comienzan a actualizarse, desde sus sistemas de control de acceso basados en tarjetas, hasta el control de acceso móvil, existe un malentendido generalizado de que los dispositivos móviles son menos seguros. Al parecer, de fondo está la idea de que las tarjetas de entrada RFID están diseñadas exclusivamente para el control de acceso, por lo que deben ser más seguras. Nada podría ser más errado.

El control de acceso basado en tarjetas se ha vuelto más seguro

El primer acceso basado en tarjetas, introducido a mediados de la década de 1970, estaba basado en tarjetas de banda magnética. Éstas eran propensas a fracasar y eran extremadamente fáciles de copiar. Alrededor de 1990, las empresas las reemplazaron por tarjetas que utilizaban frecuencias de radio de 125 kHz (la RF en RFID) para comunicarse con un lector. Éstas eran más confiables, pero simplemente transmitían por el aire una clave de 26 bytes no encriptada. Estas tarjetas totalmente sin cifrar aún representan un 20% del mercado. Los delincuentes pueden clonarlas a varios metros de distancia.

Hacia 2010, los fabricantes introdujeron una nueva serie de tarjetas que usan una señal de 13,56 MHz de mayor frecuencia y encriptada. Cada una de estas tarjetas tenía una identificación única, por lo que los empleadores también podían utilizarlas para realizar un seguimiento al tiempo y la asistencia. Aunque eventualmente se hackearon las primeras versiones de estas tarjetas de 13,56 MHz, las tarjetas más nuevas con encripción AES de 128 bits aún no se han visto comprometidas.

Las tarjetas perdidas y robadas constituyen un riesgo para la seguridad

Las tarjetas son credenciales físicas, a menudo integradas en un distintivo con el nombre de la empresa. La gente las olvida en las mesas de los cafés, las dejan en sus autos, las dejan caer de los bolsillos cuando buscan sus llaves, etc. Las tarjetas perdidas y robadas representan un riesgo importante para la seguridad de las empresas.

Por qué el control de acceso móvil promete ser más Seguro

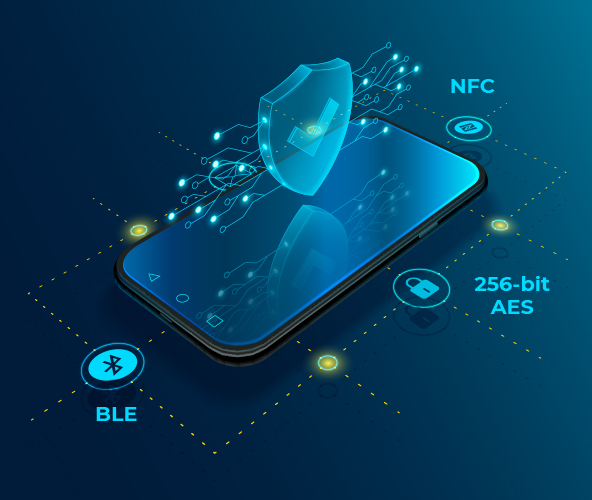

En lugar de usar tarjetas RFID pasivas, Mobile Access Control utiliza medios más modernos, como la comunicación de campo cercano (NFC) y Bluetooth de Energía Baja (BLE). Ambas tecnologías se utilizan para el intercambio de datos sin contacto y son al menos 20 años más modernos que la tecnología RFID. Casi todos los teléfonos inteligentes vendidos desde 2015 incluyen uno o ambos estándares de comunicación.

NFC es una tecnología de corto alcance que solo funciona dentro de pocos centímetros. BLE se puede utilizar a distancias de hasta 100 metros, y además incluye soporte para la detección de proximidad. Ambas soportan sólidos protocolos de encripción, esenciales para una buena seguridad.

Si bien los diferentes fabricantes utilizan estándares diferentes, en Suprema, nuestra solución Mobile Access utiliza la encripción AES de 256 bits para garantizar la comunicación entre teléfonos y lectores. Este nivel de encripción tardaría miles de millones de años en ser hackeada con las computadoras actuales y con ataques de fuerza bruta. Nuestra plataforma basada en la web para administrar sistemas de control de acceso, BioStar 2, también cuenta con la certificación ISO 27001, lo que significa que cumple 26 estándares de gestión de protección de datos, 114 controles de protección de datos y 18 requisitos de administración de información personal.

Las plataformas y aplicaciones basadas en la web son otras características tecnológicas importantes de Mobile Access Control. Permiten a los administradores emitir o revocar credenciales de forma remota, sin necesidad de proporcionar o recopilar una tarjeta de seguridad física. Esto ofrece varias ventajas prácticas para la seguridad.

En primer lugar, significa que cualquier persona que acceda a una instalación puede tener una credencial móvil que le dé acceso solo a los espacios específicos para los que está autorizada. Los invitados solo pueden entrar en una determinada sala de reuniones. Los repartidores solo pueden entrar en la sala de correo. Los técnicos de reparaciones solo pueden entrar en la sala de mantenimiento de HVAC. Así de clara es la idea.

Poder cancelar credenciales de forma remota o configurarlas para que caduquen automáticamente, reduce significativamente los riesgos de pérdida o robo de tarjetas. Los ex empleados descontentos ya no pueden entrar. El repartidor de agua solo puede entrar en la oficina entre las 10 de la mañana y las 2 de la tarde.

Muchas empresas, incluida Suprema, están trabajando para combinar el control de acceso móvil con el ID digital para mejorar el acceso basado en roles. Esto permitirá a los administradores aprobar o limitar automáticamente el acceso a ciertas áreas de un edificio según determinados criterios preestablecidos. Por ejemplo, solo los empleados que realicen una declaración de bienestar podrán entrar en la cafetería. Solo los empleados del equipo Z del Top Secret Project podrán ingresar a la Sala de Conferencias B.

Beneficios de seguridad más allá de la tecnología

Aunque puede no parecer una tecnología por sí misma, la gente cuida más sus teléfonos que las credenciales. Es significativamente menos probable que descuiden sus teléfonos, a diferencia de la credencial de la empresa. Los administradores también pueden exigir que las credenciales móviles funcionen únicamente en modo “primer plano”, lo que significa que el teléfono debe estar desbloqueado y la aplicación de control de acceso debe estar abierta y activa para abrir las puertas. Esto añade otro nivel de seguridad.

El control de acceso ha avanzado considerablemente desde la aparición de las tarjetas magnéticas. Los sistemas de control de acceso móviles hacen que los edificios sean más seguros que nunca, y mejoran la comodidad de empleados, visitantes e incluso administradores. Para seleccionar un sistema de control de acceso, debe considerar cuidadosamente sus necesidades específicas y las soluciones disponibles. Conozca más sobre las soluciones de acceso móvil de Suprema o póngase en contacto con nuestro equipo de ventas para obtener una consulta gratuita.